【认证机构】

APMG是来自英国的全球知名管理资格鉴定和认证机构,经英国皇家认可委员会(UKAS)授权认可,代表英国商务部(OGC)在全球进行资格认证工作,多年以来一直致力于激励与引导全球项目管理理论与实践发展的前沿,将最权威的标准和概念引入全球各个企业,并逐步深入,在业界获得高度赞誉。

APMG中国是英国APM Group(APMG)公司在中国的全资机构及唯一代表机构。APMG 致力于对众多行业及管理领域的组织、过程及人才进行鉴定和认证,业务遍布全球,分别在英国,美国,荷兰,丹麦,澳大利亚和中国设有分支机构。

【谷安天下】

谷安天下始终瞄准世界前沿秉承国际化的视野,是国内全方面提供中立性安全与风险服务的机构。

咨询业务:网络安全规划、IT治理与IT规划、ISO27001和ISO27701 安全与隐私管理体系、数据安全治理体系、云安全规划、金融科技应用风险评估及管理体系、业务连续性管理体系、信息科技外包管理体系、数字化IT审计管理体系咨询等。

审计业务:信息科技风险全面审计、业务连续性管理专项审计、信息科技外包管理专项审计、数据中心管理专项审计、重要信息系统专项审计、重大项目专项审计、电子银行业务专项审计、数据治理专项审计、非银行IT审计等。

培训业务:包含认证培训、在线教育、安全意识宣贯等人才培养方案。

媒体社区:安全牛是国内具有影响力的信息安全媒体品牌,十万安全专业人士关注的社区。

【ISO27001 Foundation课程介绍】

信息安全管理发展至今,越来越多的人认识到安全管理在整个企业运营管理中的重要性,而作为信息安全管理方面最著名的国际标准—ISO/IEC 27001(简称ISMS),则成为可以指导我们现实工作的最好的参照。ISO27001目前作为国际标准,正迅速被全球所

接受。依据ISO27001标准进行信息安全管理体系建设,是当前各行业组织在推动信息安全保护方面最普遍的思路和正确的先进决策。

信息安全管理 ISO27001 Foundation认证培训是为了培养并提高信息安全管理体系(ISO 27001)建设者所开设的课程,更注重信息安全管理体系的实施、维护与优化方面。

【ISO27001 Foundation报名须知】

l 报考要求

无工作经验及学历要求

l 学习对象

IT经理、信息中心主任、信息安全经理、资深IT人员、信息安全厂商技术、研发人员、信息安全厂商售前、服务人员、ISMS体系审核员、风险管理人员、IT审计人员、信息安全体系建设与维护人员、ISO27001内审员、资深IT人员、信息安全顾问、有意学习信息安全管理的人员。

l 培训方式

直播/录播:在线会议平台授课,共2天;

l 关于考试

1、 考题类型:50道单选,考试40分钟,需答对25题以上通过考试;

2、考试方式:线上机考

3、考试语言:英文试卷

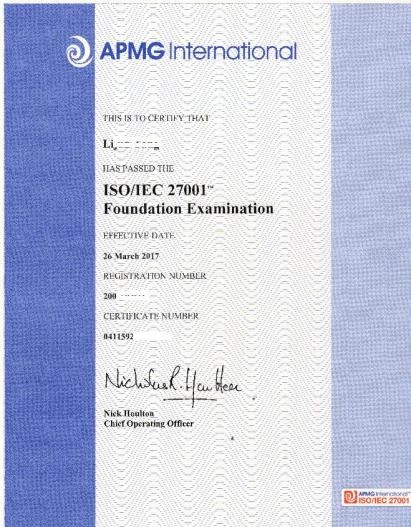

4、证书样例:

【ISO27001 Foundation认证费用及收益】

l 认证费用

直播班总计:5000元(培训费:3500元/人;考试认证费1500元/人)

录播班总计:3500元(培训费:2000元/人;考试认证费1500元/人)

l 认证收益

1、使学员理解信息安全管理相关的核心概念,为学员学习ISO27001打下基础。

2、使学员围绕信息安全管理,理解信息安全管理的必要性,迫切性,进而理解风险管理和安全管理的基本方法。

3、使学员站在咨询师的视角,理解不同组织在实施ISO27001的思路,需求分析的基本流程。

4、使学员站在咨询师的视角,实施ISO27001咨询前,如何实施风险评估,重点理解基本方法和流程。

5.使学员站在咨询师的视角,如何实施ISO27001项目,重点理解ISMS建立过程。

6、使学员结合前面的知识,深入理解ISO27001标准条款,重点理解在不同类型组织在对条款的灵活应用。

7、提升信息安全管理能力同时, 并获得国际权威机构(APMG)颁发的ISO27001 Foundation认证证书。

【ISO27001 Foundation课程大纲】

培训主题 | 培训目的 | 培训内容 | |

一、课程介绍及核心概念 | 使学员理解信息安全管理相关的核心概念,为学员学习ISO27001打下基础 | ² 第一组概念:控制、风险与审计 | |

² 第二组概念:信息安全的概念及基本属性 | |||

² 第三组概念:信息安全发展的五个阶段及其管理特点 | |||

² 第四组概念:IT类风险管理、控制与审计相关的方法论 | |||

² 第五组概念:IT风险管理在企业风险管理中的位置 | |||

² 第六组概念:对IT风险的三类控制 | |||

² 第七组概念:三类IT风险控制框架 | |||

² 第八组概念:对高层控制的审计内容 | |||

² 第九组概念:对一般控制的审计内容 | |||

² 第十组概念:对应用控制的审计内容 | |||

² ISO27001课程设计介绍 | |||

二、信息安全管理体系基本概念 | 使学员围绕信息安全管理,理解信息安全管理管理的必要性,迫切性,进而理解风险管理和安全管理的基本方法 | 安全形势 | ² 安全事件严重威胁着国家、社会、企业安全及个人隐私 ² 漏洞数量持续走高 ² 拒绝服务攻击持续活跃 ² 恶意代码快速泛滥 ² 互联网金融业务安全状况恶化 ² 攻击者水平:专业化、规模化、组织化、国际化 |

风险特点 | ² 信息安全风险的特点 ² 信息安全风险管理难点 ² 信息安全事件影响及损失 | ||

安全管理 | ² 信息安全风险的特点 ² 中共中央、国务院对生产安全的要求 ² 什么是信息? ² 信息安全管理的目标 ² 基本目标完整性、机密性 ² 基本目标可用性 ² 信息安全目标间关系 ² 信息安全管理方式 | ||

ISO 27001标准内容条款及标准簇讲解 | ² 英国标准协会(BSI) ² 国际标准化组织(ISO) ² ISO 27001/ISO 27002标准发展 ² ISO Guide 83:国际标准框架 ² ISO 27001:2013标准结构 ² 信息安全管理内容框架 ² 管理体系框架模型 ² ISO 27001:2013标准结构逻辑关系 ² 信息安全管理体系 ² ISO/IEC27001:2013 管理体系认证方法 ² ISO/IEC27001:2013 管理体系认证流程 ² ISO 27001标准族讲解 | ||

三、信息化与信息安全管理思路 | 使学员站在咨询师的视角,理解不同组织在实施ISO27001的思路,需求分析的基本流程 | 成熟度分析 | ² 企业IT风险发展阶段 ² 不同行业IT风险发展阶段 ² 企业IT风险发展阶段 – 粗放管理级及特点 ² 企业IT风险发展阶段 – 规范管理级及特点 ² 企业IT风险发展阶段 – 优化管理级及特点 ² 企业IT风险发展阶段 – 融合管理级及特点 ² IT风险管理阶段目标 ² 信息安全风险管控内容 ² 可管、可控与可信本质区别 |

定位组织 | ² 目前精细化管理程度不够,应逐步实现融合 ² 组织的组织架构 VS 大型组织IT组织架构 ² 组织信息安全管理部门与其他部门的职责边界设计 ² 信息安全管理的技术背景:管理框架及技术架构 ² 信息安全管理的对象:关键信息基础设施与IT资产管理 ² 信息安全管理与业务连续性管理融合 ² 信息安全管理与开发管理的融合 ² 信息安全管理与运维管理的融合 ² 信息安全管理与数据管理的融合 ² 信息安全管理抓手一:建章立制 ² 信息安全管理抓手二:安全评估 ² 信息安全管理抓手三:风险监测与绩效评价 | ||

定位项目 | ² IT风险管理与控制框架 ² 项目定位 – Step1:完善三道防线工作界面 ² 项目定位 – Step2:确定管理重点与落地范围 ² 信息安全风险管理思路 | ||

确定目标 | ² 4大核心目标 | ||

建设思路 | ² 信息安全风险管理思路 | ||

四、信息安全风险评估基础知识 | 使学员站在咨询师的视角,实施ISO27001咨询前,如何实施风险评估,重点理解基本方法和流程 | ISO27005 | ² 信息安全风险评估定义 ² 信息安全风险管理相关概念 ² 关键风险要素 ² ISO/IEC27005:2018 ISO/IEC 31000:2018 ² ISO/IEC27005:2018 风险评估流程 |

环境建立 | ² 环境建立的基本活动 | ||

风险评估 | ² ISO/IEC27005基于资产的风险评估方法 ² 风险测量方法:定性分析与定量分析 ² 识别资产 ² 测量资产价值 ² 测量威胁 ² 测量弱点 ² 与风险可接受准则进行比较 | ||

风险处置 | ² ISO/IEC27005:2018 风险处置策略选择 ² ISO/IEC 27005:2018 四种风险处置策略 | ||

风险接受 | ² 风险接受:批准并持续跟踪 | ||

监视和评审 | ² 风险持续监控与再评估 | ||

五、信息安全管理体系实施过程 | 使学员站在咨询师的视角,如何实施ISO27001项目,重点理解ISMS建立过程 | 总体方案 | ² 确定本项目4大核心目标 ² 总体技术方案与目标的映射 |

第一阶段实施方案 | ² 项目启动及现状调研 | ||

第二阶段实施方案 | ² 差距分析与风险评估 ² 评估方法1:ISO27001差距分析 ² 评估方法2:网络安全法差距评估 ² 评估方法3:IT风险管理流程评估 ² 评估方法4:IT技术评估 ² 评估方法5:风险组合评估 | ||

第三、四阶段实施方案 | ² 体系建设 ² 信息安全规划 | ||

认证支持 | ² 体系试运行 ² 体系认证 ² 增值服务 – 现场培训

| ||

成果展示 | ² 项目交付物 ² 信息安全管理的顶层框架设计 ² 信息安全管理的二级框架 ² 信息安全管理的组织架构设计 ² 信息安全管理的制度架构设计 ² 信息安全管理的技术架构设计 ² 信息安全管理体系有效性测量表设计

| ||

六、ISO/IEC27001标准解读 | 使学员结合前面的知识,深入理解ISO27001标准条款,重点理解在不同类型组织在对条款的灵活应用 | ² ISO/IEC27001:2013标准结构 | |

² 理解组织环境是差异化实施ISO/IEC27001:2013的关键环节 | |||

² 领导重视是ISMS成功实施的关键因素 | |||

² 目标与规划:风险评估识别IS的风险和机会,并确定ISMS目标 | |||

² 支持ISMS设计 | |||

² 发布运行:试运行 → 发布实施 → 风险评估 → 风险处置 | |||

² 绩效评价:监视→测量→分析→评价,内部审核→管理评审 | |||

² 持续改进:发现不符合项 → 纠正措施 → 持续改进机制 | |||

² ISO27001结构:描绘了ISMS建设的基本过程 | |||

七、ISO/IEC27001附录解读 | 使学员结合前面的知识,深入理解ISO27001附录部分,重点理解在不同类型组织在对14个控制域、35个控制目标和114项控制措施的灵活应用 | ² 信息安全策略 | |

² 信息安全组织 | |||

² 人力资源安全 | |||

² 资产管理 | |||

² 访问控制 | |||

² 密码学 | |||

² 物理和环境安全 | |||

² 运行安全 | |||

² 通信安全 | |||

² 系统获取、开发和维护 | |||

² 供应商关系 | |||

² 信息安全事件管理 | |||

² 业务连续性管理的信息安全方面 | |||

² 符合性 | |||

² 解读总结 | |||

八、课程回顾与答疑 | 答疑解惑 | ² 课程总结 | |

² 答疑环节 | |||

近期开课时间请点击:网页导航栏近期开课 。